Хакеры свои услуги продвигали на госсайтах США, ЕС, университетов

06 июня 2023 г., 22:57

Просмотры: 1038

Комментарии: 0

Поисковая оптимизация и никакого мошенничества.

Сайты госведомств и университетов США, а также некоторых вузов и частных компаний из Европы в течение нескольких лет использовались хакерами для рекламы своих услуг и фишинговых сайтов. Они размещали на них PDF-файлы с нужными им ссылками, используя найденные уязвимости или легальные формы загрузки документов. Как долго это продолжалось, неизвестно. Эксперты сходятся во мнении, что масштабную спам-компанию вполне мог устроить всего один хакер.

Государство и вузы работают на хакеров

Мошенники в течение длительного времени использовали государственные сайты для открытой рекламы своих «услуг», в том числе и хакерских. Как пишет портал TechCrunch, они работали на широкую ногу, используя в качестве бесплатной рекламной площадки госсайты в нескольких американских штатах, а также публикуя объявления на веб-порталах американских вузов и федеральных агентств, и это могло продолжаться годами. Ссылки на такие файлы затем выводились в выдаче поисковиков.

Рекламные объявления содержались в файлах PDF, загруженных на официальные веб-сайты в доменной зоне .gov. В числе пострадавших — госструктуры штатов Калифорния, Северная Каролина, Нью-Гэмпшир, Огайо, Вашингтон и Вайоминг, а округов Сент-Луис в Миннесоте, Франклин в Огайо и Сассекс в Делавэре. Не обошли злоумышленники и официальные сайты ведомств в городе Джонс-Крик (Джорджия) и портал Федерального управление общественной жизни (Federal administration for Community Living).

Образовательные учреждения тоже попали во внимание хакеров. Спамом были Заражены» сайты Калифорнийского университета в Беркли, Стэнфорда, Йельского университета, Калифорнийского университета в Сан-Диего, Университета Вирджинии, Калифорнийского университета в Сан-Франциско, Университета Колорадо в Денвере, Колледжа Метрополитен, Университета Вашингтона, Университета Пенсильвании, Юго-западного Техасскиого университета, Университета штата Джексон, Колледжа Хиллсдейл, Университета Организации Объединенных Наций, Университета Лихай, Общественных колледжей Спокан, Университета Эмпайр-стейт, Смитсоновского института и Университета штата Орегон.

Международная экспансия хакеров

Злоумышленники, разместившие на госсайтах и порталах учебных заведений свою рекламу, решили не ограничиваться одними только США.

Например, следы их присутствия были обнаружены на сайте Букингемского университета в Великобритании, то есть зона их действий охватывает как минимум Северную Америку и Европу. На это указывает и их незримое присутствие на сайте испанского представительства «Красного креста» и неназванной туристической компании в Ирландии.

Но все же основной упор сделан именно на США, и пока неясно, с чем именно это может быть связано. Как пишет TechCrunch, хакеры рекламировались даже на сайте американского оборонного подрядчика и производителя аэрокосмической техники Rockwell Collins — дочерней компании военно-промышленного гиганта Raytheon.

Что скрывается внутри

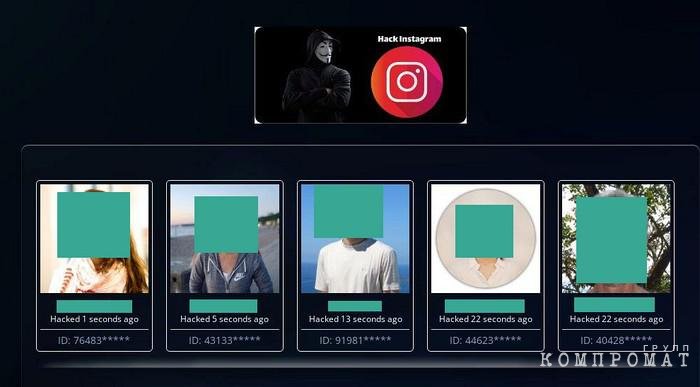

Хакерские PDF-файлы, неизвестно каким образом оказавшиеся в составе сайтов перечисленных организаций, сами по себе опасности не представляют, в отличие от их содержимого. Они включают в себя ссылки на различные сайты, где пользователям предлагают воспользоваться средствами взлома популярных в интернете веб-сервисов, включая мессенджер ShapChat и запрещенные в России социальные сети американского миллиардера Марка Цукерберга (Mark Zuckerberg).

Но не всех интересует взлом чужих профилей, и чтобы расширить аудиторию потенциальных клиентов, хакеры рекламируют и другие сервисы. Среди них — средства для читерства в видеоиграх и сервисы накрутки подписчиков в соцсетях.

Один из рекламируемых хакерами сайтов по взлому известной соцсети

Один из рекламируемых хакерами сайтов по взлому известной соцсети

О столь оригинальном способе рекламы хакерских услуг стало известно лишь в начале июня 2023 г., но, похоже, эта схема используется годами. Неопровержимых доказательств этому пока нет, но есть косвенные — некоторые из обнаруженных документов имеют дату создания и изменения, и это, как пишет TechCrunch, может указывать на то, что эти файлы находятся на серверах в течение многих лет.

Техническая реализация

Несколько жертв хакеров сообщили TechCrunch, что эти инциденты не обязательно являются признаками взлома, а скорее результатом того, что мошенники использовали уязвимость в онлайн-формах или программном обеспечении системы управления контентом (CMS), что позволило им загружать PDF-файлы на свои сайты. Представители трех пострадавших — города Джонс-Крик в Джорджии, Вашингтонского университета и муниципальных колледжей Спокана — заявили, что проблема связана с системой управления контентом под названием Kentico CMS.

Эксперты пока не выяснили весь список методов, какими пользовались хакеры для загрузки своих файлов на сайты. Но представители Калифорнийского департамента рыбы и дикой природы и Букингемского университета в Великобритании описали методы, которые кажутся одинаковыми, но без упоминания Кентико.

«Похоже, что постороннее лицо воспользовалось одним из наших механизмов отчетности для загрузки PDF-файлов вместо изображений», — сказал TechCrunch Дэвид Перес (David Perez), специалист по кибербезопасности Департамента рыбы и дикой природы Калифорнии.

У департамента на сайте есть несколько страниц, на которых граждане могут, среди прочего, сообщать о случаях браконьерства и раненых животных. Заместитель директора департамента по связям с общественностью Джордан Траверсо (Jordan Traverso) сказал, что на странице была неправильно настроена форма для сообщения о больных или мертвых летучих мышах, но сайт «фактически не был скомпрометирован», и проблема была решена — департамент удалил документы.

Масштабная спам-компания

Документы с рекламой услуг хакеров были найдены Джоном Скоттом-Рейлтоном (John Scott-Railton), старшим научным сотрудником компании Citizen Lab. Неясно, являются ли сайты, которые он нашел полным списком ресурсов, затронутых этой масштабной спам-кампанией — не исключено, что их может оказаться больше.

На ком лежит ответственность за столь масштабный взлом, пока неизвестно. Но с учетом того, как много веб-сайтов против воли их владельцев показывали или одну и ту же, или очень похожую рекламу, за всеми ними может стоять одна хакерская группа или вовсе один человек.

«Загрузка SEO PDF подобна оппортунистическим инфекциям, которые процветают, когда ваша иммунная система подавлена. Они появляются, когда у вас неправильно настроены службы, неисправленные ошибки CMS [системы управления контентом] и другие проблемы с безопасностью», — сказал Скотт-Рейлтон.

Читайте ещё:«Русские хакеры» украли интимные фото голливудских знаменитостей

Хотя эта кампания кажется сложной, масштабной и в то же время, казалось бы, безобидной SEO-игрой для продвижения мошеннических услуг, по словам Скотта-Рейлтона, злоумышленники могли использовать те же недостатки, чтобы нанести гораздо больший ущерб.

«В этом случае в загружаемых ими PDF-файлах просто был текст, указывающий на мошенническую службу, которая, насколько нам известно, также могла быть вредоносной, но они вполне могли загружать PDF-файлы с вредоносным содержимым. Или вредоносные ссылки», — сказал он.

Все из-за денег

Эксперты TechCrunch на свой страх и риск проверили некоторые из веб-сайтов, рекламируемых в PDF-файлах. Выяснилось, что это лишь часть очень запутанной мошеннической схемы получения денег с помощью кликов. Киберпреступники, похоже, используют инструменты с открытым исходным кодом для создания всплывающих окон, чтобы убедиться, что посетитель является человеком, но на самом деле зарабатывают деньги в фоновом режиме. Обзор исходного кода веб-сайтов позволяет предположить, что рекламируемые хакерские услуги, вероятно, являются подделкой, несмотря на то, что по крайней мере на одном из сайтов отображаются изображения профилей и имена предполагаемых жертв.

Схема проверена и сбоев не дает

Хакеры вполне способны заставить бесплатно рекламировать свои услуги и фишинговые сайты далеко не только небольшие госведомства и порталы университетов, пусть и всемирно известным. Им по силам «завербовать» и веб-ресурсы гораздо более крупных организаций, к примеру, Евросоюза.

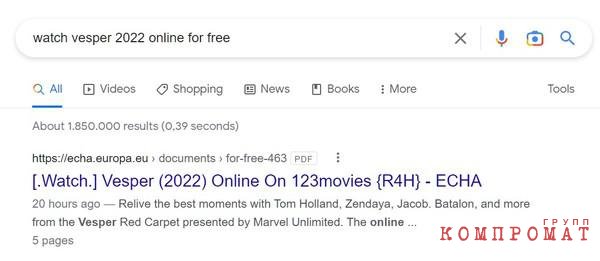

О том, что сайт ЕС — это рекламная площадка для киберпреступников, стало известно в конце 2022 г. Как сообщал CNews, он был вовлечен в точно такую же схему — неизвестные воспользовались легальной возможностью загрузки на сайт документов и разместили на нем множество файлов с ключевыми словами. Счет шел на тысячи документов, и дополнительным успехом стало то, что в результате ссылки на эти файлы долгое время выводились в первых строках поисковой выдачи.

По сути, хакеры не взламывали сайт Евросоюза — они лишь воспользовались функцией, которую он предоставлял всем без исключения посетителям. Это означает, что никакого нарушения закона в данном случае не было.

Таинственные хакеры бесплатно и легально рекламируют себя на официальном сайте Евросоюза

Хакеры начали использовать официальный сайт Евросоюза (europa.eu) для рекламы своих мошеннических сайтов. Они легально загрузили на него тысячи документов с ключевыми словами, например, про просмотр новых фильмов онлайн, и ссылками на опасные сайты, и теперь они выдаются в первых строчках поисковой выдачи. По сути, сайт ЕС бесплатно рекламирует мошеннические сайты, и притом все это в рамках закона, так никакого взлома не было.

Дерзкая, но успешная выходка хакеров

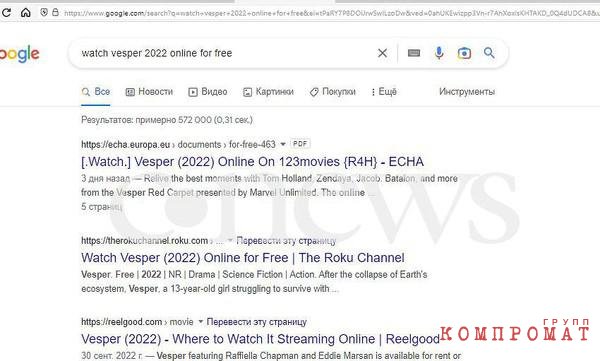

Киберпреступники втянули в свои махинации Евросоюз, пишет портал TorrentFreak. Официальные веб-ресурсы ЕС (europa.eu) вовсю рекламируют хакерские сайты, притом происходит это на совершенно легальной основе, потому что сайты никто не взламывал.

Свою лепту вносят и поисковые системы. Как известно, они удаляют из выдачи ссылки на хакерские и пиратские сайты, но они точно не станут удалять из выдачи ссылки, ведущие на официальные ресурсы Евросоюза.

Как результат, ссылки на потенциально опасные сайты выводятся в верхних строках поисковой выдачи.

Хакерские ссылки в первых строчках выдачи в Google

О еще более лучшем результате и мечтать не приходится, потому что многие компании зачастую прикладывают неимоверные усилия, чтобы их сайт оказался хотя бы на одной из первых десяти строчек выдачи по нужному поисковому запросу.

Все гениальное просто

По сути, хакеры просто нашли лазейку, позволяющую им на вполне законных основаниях превратить сайты Евросоюза в свою рекламную площадку. Они массово загружают на них PDF-документы, переполненные различными ключевыми словами, используя для этого формы отправки файлов и обратной связи.

Другими словами, обвинить мошенников на данном этапе не в чем. Они ничего не взламывали, не проникали в компьютерную сеть ЕС, а лишь воспользовались возможностями сайта, доступ к которым предоставлен всем без исключения пользователям.

Отдельные подразделы сайта ЕС полюбились мошенникам больше всего. Чаще всего они заливают документы через подразделы, посвященные некоторым связанным с ЕС организациям. Среди них — Обсерватория Европейского союза по наноматериалам (European Union Observatory for Nanomaterials, EUON) и Европейское общество химиков (European Chemicals Society, ECHA).

Доподлинно неизвестно, сколько именно файлов хакеры успели загрузить на сайты ЕС на 8 декабря 2022 г. Специалисты TorrentFreak нашли тысячи PDF-документов, ведущих на весьма сомнительные сайты. И никто не исключает, что в будущем их станет еще больше, даже после огласки.

Что "рекламирует" Евросоюз

Документы, которыми хакеры накачивают накопители привязанных к сайтам ЕС серверов, содержат призывы посетить сайты с бесплатными копиями последних новинок мирового кинематографа. В частности, они предлагают недавно вышедшие в мировом (но не в российском) прокате фильм «Черный Адам» и вторую часть киноленты «Энола Холмс».

Ссылку на сайт ЕС с хакерскими документами получат те, кто желает посмотреть фильм онлайн.

Один из сайтов, которые видят пользователи, перешедшие по ссылке из документа

Рекламные документы уверяют, что за просмотр фильмов не нужно платить, и что никто не будет интересоваться реквизитами банковской карты желающего сэкономить на походе в кинотеатр и заставлять его регистрироваться.

Разумеется, ни каких фильмов по ссылкам, которые мошенники подсовывают доверчивым пользователям, нет. Они ведут на крайне сомнительные сторонние сайты, которые многие современные антивирусные системы помечают как вредоносные. Однако не все пользуются антивирусами, плюс тот факт, что документ загружен на сервер Евросоюза, может надежно усыпить бдительность даже самого искушенного пользователя.

Золотая жила

Редакция CNews обнаружила на некоторых хакерских сайтах информацию о возможности загрузки на серверы Евросоюза документов с любым требуемым содержимым, которые впоследствии будут отображаться в верхних строках поисковых выдач. По всей видимости, администраторы этих серверов уже осведомлены о проблеме, поскольку, как пишет TorrentFreak, одна из обнаруженных киберпреступниками лазеек уже закрыта. Они закачивали документы на сайт инициативы ЕС Joinup путем создания новых учетных записей, но в настоящее время такой возможности нет. Это может быть временной мерой в связи с недавним наплывом мошенников. К тому же некоторые загруженные PDF-документы уже удалены с серверов.

Однако ничто не мешает хакерам провернуть такой же фокус с сайтами других государств и госструктур. Так что, создав прецедент, те, кто придумал использовать сайт ЕС в своих мошеннических целях, вероятно, показали пример другим киберпреступникам.

Ярослав Фокин

Читайте также:

Комментарии:

comments powered by Disqus23.12.2024, 20:42

В Сирии смена руководства: намечаются реформы и прекращение репрессий

23.12.2024, 20:12

Суд обязал «Горизонт» выплатить «Колванефти» 21 миллион рублей

23.12.2024, 20:09

Министр Лудупова ответила на критику об упадке медицины в Бурятии

23.12.2024, 20:09

Травников согласился поддержать проект станции «Спортивная»

23.12.2024, 20:00

Финансовые махинации Михаила Родионова на миллиарды угрожают его свободе и имуществу

23.12.2024, 20:00

Прокуратура ускорила сроки расселения аварийного дома в Красноярске

23.12.2024, 19:39

Авиакомпанию «Азимут» обвиняют в выполнении опасных посадок

23.12.2024, 16:42

Как Карчев зарабатывает на банкротстве банков

23.12.2024, 16:39

Грибова и ГК «Просвещение» заподозрили в офшорных схемах и хищениях

23.12.2024, 16:36

Жители Новоуральска протестуют против незаконных начислений за тепло

23.12.2024, 16:33

В Туле курьер доставил наркотики в упаковках корма для котят

23.12.2024, 16:30

Жена Башара Асада подала на развод и хочет уехать в Британию из Москвы

23.12.2024, 16:27

Семья Артяковых раскрыла связь московского здания с госактивами АвтоВАЗа

23.12.2024, 16:27

США призвали своих граждан немедленно покинуть Беларусь

23.12.2024, 16:24

Военный во сне «заминировал» гостиницу в Краснодаре

23.12.2024, 16:21

YouTube начали блокировать

23.12.2024, 16:15

В Керченском проливе из-за разлива мазута погибли 10 дельфинов

23.12.2024, 16:12

BMW обнаружила нарушения, связанные с экспортом автомобилей в Россию в обход санкций ЕС

23.12.2024, 16:06

Премьер Словакии Фицо раскрыл детали встречи с Путиным в Кремле

23.12.2024, 16:03

Украинская разведка заявила об уничтожении склада деталей для «Шахедов» в Татарстане

23.12.2024, 15:57

Верховный суд России истребовал дела о незаконной деятельности олигарха Петра Кондрашева

23.12.2024, 15:54

В Москве разыскивают банду рэкетиров, вымогающих деньги у посетителей компьютерных клубов

23.12.2024, 15:51

Повышение тарифов на электроэнергию нанесёт удар по бизнесу в Свердловской области

Все статьи

Читайте также:

Читайте также: